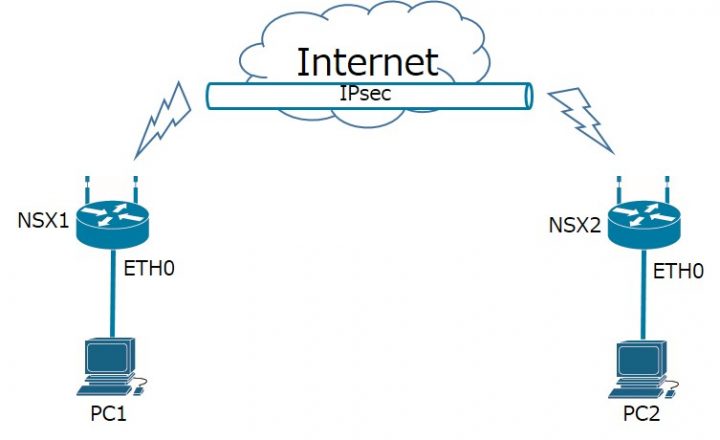

IPSecで拠点間接続するには(NSX同士・片側動的IP)

概要

IPsecで拠点間接続を行います。

構成

情報

NSX1情報

| 接続種別 | イニシエータ |

|---|---|

| 識別子 | identity1 |

| ETH0(LAN) | 192.168.62.1 |

| インターネット接続種別 | ppp |

| インターネット側IPアドレス | 203.0.113.0(固定IP) |

NSX2情報

| 接続種別 | レスポンダ |

|---|---|

| 識別子 | identity2 |

| ETH0(LAN) | 192.168.64.1/24 |

| インターネット接続種別 | ppp |

| suncommDDNSドメイン名 | suncomm.suncomm.net |

共通情報

| 事前共有鍵 | password |

|---|

前提条件

NSX1

- インターネットに接続されていること

NSX2

- インターネットに接続されていること

- suncomm.DDNSサービスに登録していること

設定手順

- PC1からRooster NSXに接続します。

接続方法については、「WebUI設定の使い方(入り方)」をご参照ください。 - IPsec用の仮想インタフェースを作成し、ゾーンの追加を行います。

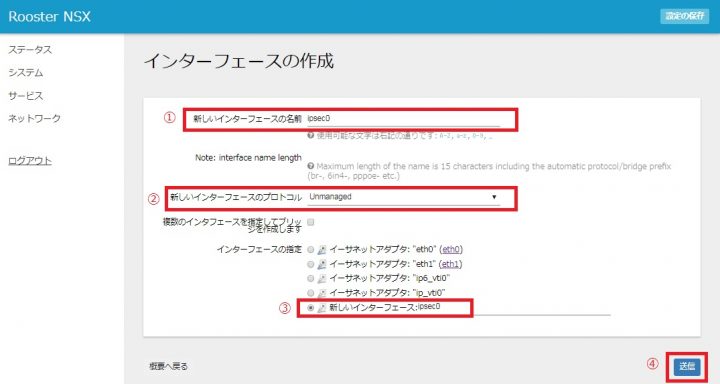

ネットワーク->インタフェース設定ページを開きます。

設定ページから、「インターフェースの新規作成」を実行します。

以下のように設定を行います。

新しいインターフェースの名前 ipsec0 新しいインターフェースのプロトコル Unmanaged インターフェースの指定 新しいインターフェースにチェックを入れipsec0と入力 設定後、「送信」を実行します。

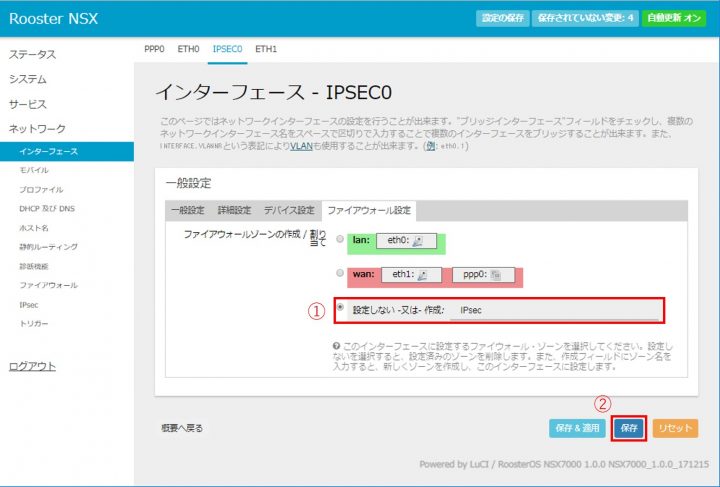

ファイアーウォール設定タブを開きます。

「設定しない-又は-作成:」を選択し、ゾーン名に「IPsec」と入力します。

入力後、「保存」を実行します。

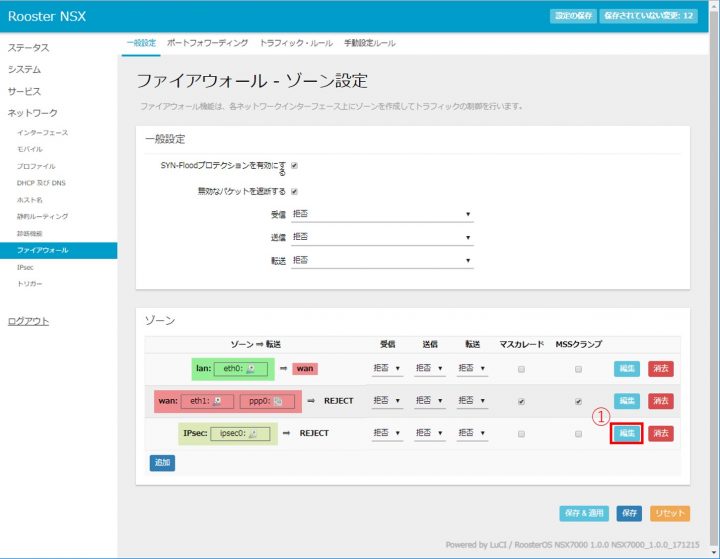

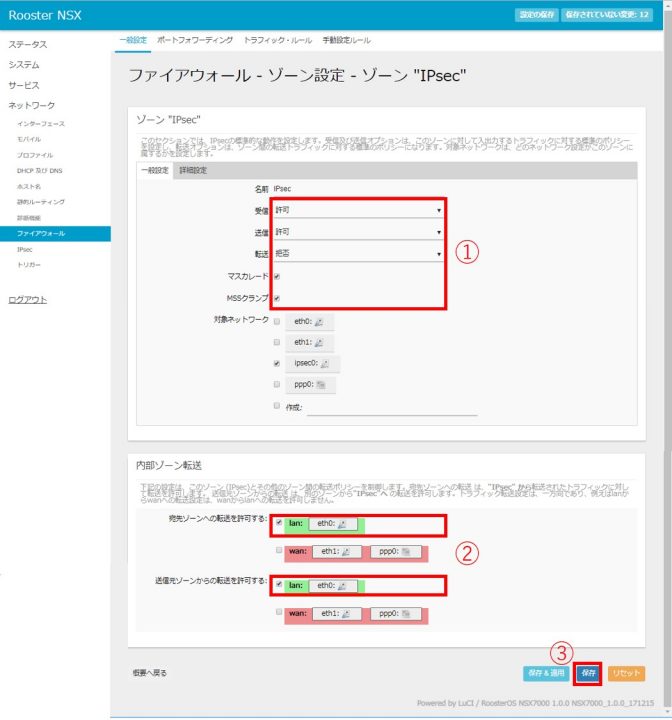

- IPsecのゾーン設定を行います。

ネットワーク->ファイアウォール設定ページを開きます。

ゾーンのIPsecゾーンについて「編集」を実行します。

以下のように設定をします。

受信 許可 送信 許可 転送 拒否 マスカレード チェックを入れる MSSクランプ チェックを入れる 宛先ゾーンへの転送を許可する lanにチェックを入れる 送信先ゾーンからの転送を許可する lanにチェックを入れる 設定後、「保存」を実行します。

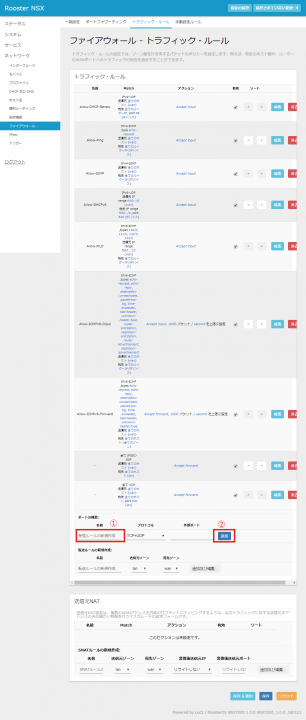

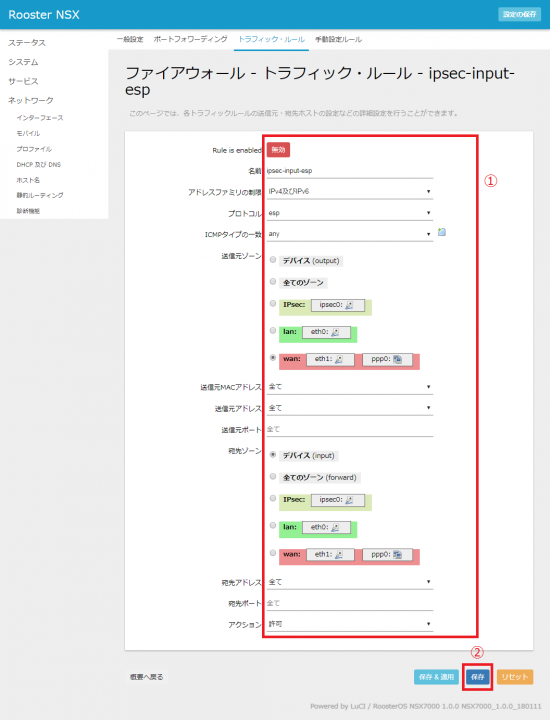

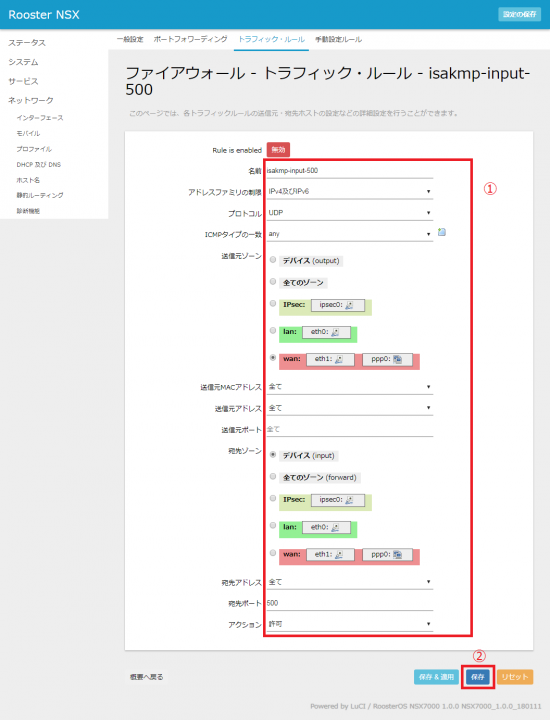

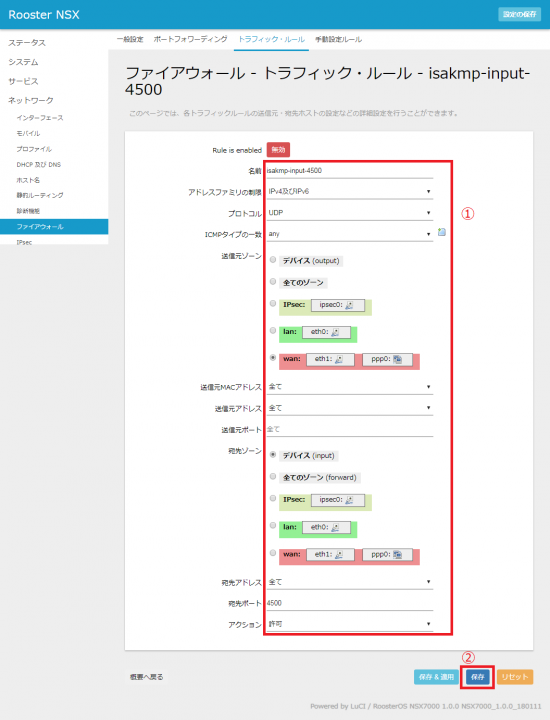

- トラフィックルールの設定を行います。

ネットワーク->ファイアウォール設定ページを開きます。

以下のように3つのトラフィックルールを追加を行います。追加ルール名 ipsec-input-esp isakmp-input-500 isakmp-input-4500 プロトコル esp udp udp 送信元ゾーン WAN WAN WAN 宛先ゾーン デバイス(input) デバイス(input) デバイス(input) 宛先ポート 全て 500 4500

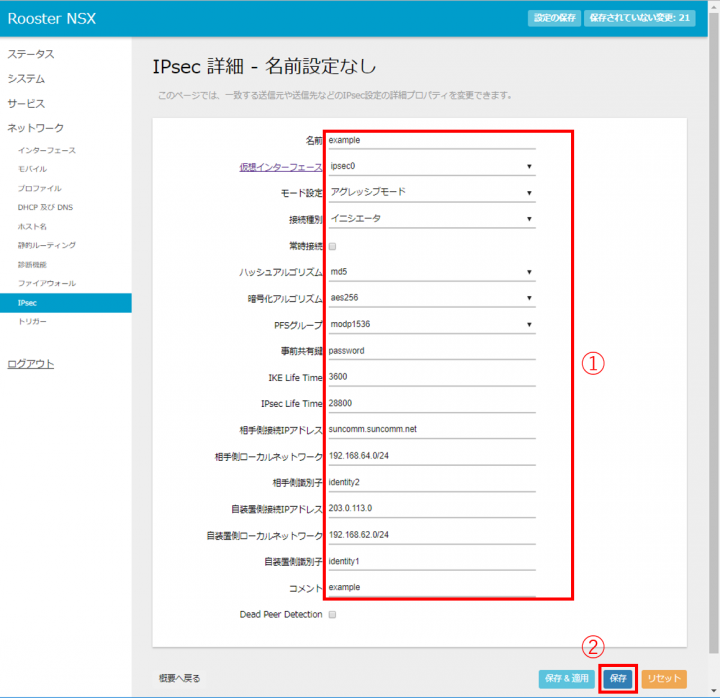

- IPsecの接続設定を行います。

ネットワーク->IPsecページを開きます。

設定ページで「追加」を実行します。

以下のように設定を行います。

※識別子を文字列として扱うため「@」を先頭に入力します。

項目名 NSX1 NSX2 名前 example 仮想インターフェース ipsec0 接続種別 イニシエータ レスポンダ 事前共有鍵 password 相手側接続IPアドレス suncomm.suncomm.net 0.0.0.0 相手側ローカルネットワーク 192.168.64.0/24 192.168.62.0/24 相手側識別子 @identity2 @identity1 自装置側IPアドレス 203.0.113.0 %ppp0 自装置側ローカルネットワーク 192.168.62.0/24 192.168.64.0/24 自装置側識別子 @identity1 @identity2 設定後、「保存」を実行します。

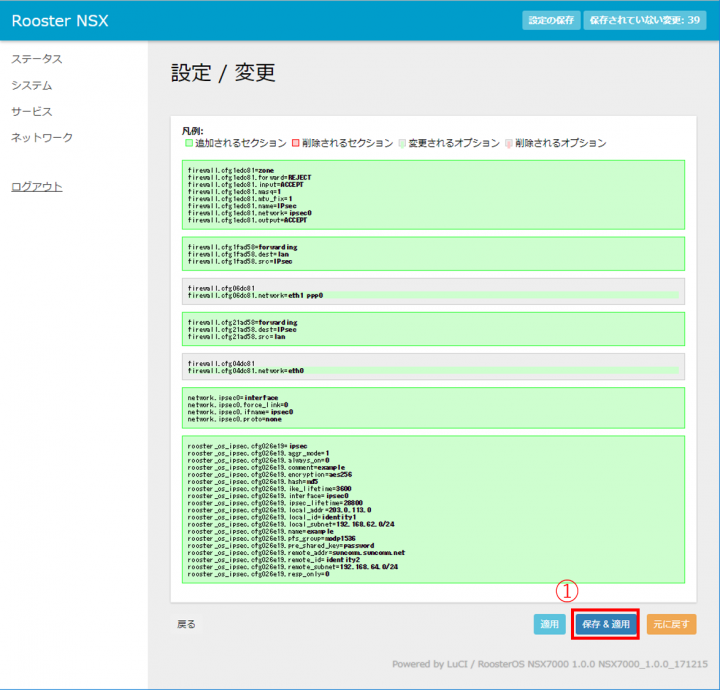

「保存」の実行後、「保存されていない変更」を実行します。

設定内容を確認し、「保存&適用」を実行します。

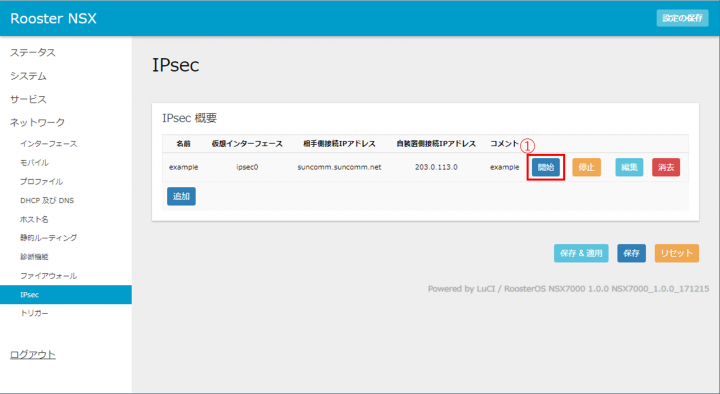

- イニシエータ側から接続を開始します。

ネットワーク->IPsec設定ページを開きます。

設定内容を確認し、「開始」を実行します。

- 設定を保存します。

再起動後も設定を保持するため、「設定の保存」を実行します。

詳細については、「設定を保存する」をご参照ください。